Сценарий выкупа невесты на татарском языке

Он мужественен и галантен, она нежна и прекрасна… Свадьба — всегда самый светлый и радостный день в жизни двоих, и, конечно же, их близких. У каждого народа есть свои обычаи и традиции от момента сватовства и до празднования самой свадьбы.

И даже на территории России свадьбы людей разных национальностей отличаются свойственным им колоритом.

Татарская свадьба имеет традиции, которые уходят вглубь веков. Во многом они схожи с обычаями и других южных народов, и это не удивительно, ведь татары — мусульмане.

Религия стала основой создания особых обрядов мусульманской свадьбы. До сих пор у народа существует обычай сватовства и выкупа невесты по-татарски. Но в будущей семье муж должен быть достаточно богат, чтобы в полной мере уплатить за суженую калым.

О том, что нужно выкупать невесту, и какой приблизительный размер калыма назначен за девушку, мужчины узнают от своих родителей.

Важно знать! Жених и невеста в этом общении никогда не принимают участие.

Арабский вариант выкупа невесты по-татарски имеет особое значение. Этот обряд показывает, имеет ли будущий муж достаток и сможет ли в будущем он содержать семью.

Второй момент (не менее важный) — это возможность родителям невесты немного «поживиться» за счет жениха. Но если не обращать внимания на материальную сторону вопроса, то можно увидеть в этом пусть даже обязательном для мужчины обряде — благородный ритуал щедрой благодарности жениха родителям невесты за прекрасную будущую жену.

Ведь именно их красавицу он приведет в свой дом, чтобы она стала помощницей его родителям, хозяйкой его дома и матерью его будущих детей.

Совет! Жених должен обратить внимание на количество и ценность подарков — они показывают степень его любви к молодой супруге и уважение к ее родителям.

Это может быть и определенная сумма денег, и золотые украшения, в сельской местности это может быть и домашний скот, к примеру, бараны, блюда из которого готовят в татарской кухне.

Строгий и официальный калым – эта своеобразная мера, которая характеризует социальное положение новоиспеченного мужа.

Мужская половина людей татарской национальности вступают в брак в довольно позднем возрасте. Это объясняется большой величиной калыма. Социальный статус у многих разный, и чтобы иметь достаточное количество денег и выкупить желанную татарскую красавицу, необходимо много лет.

Важно! После того как жених выплачивает выкуп, родители невесты дают окончательное согласие на бракосочетание. Это основной калым невесты, остальной жених совершает, когда едет во время свадьбы к суженой.

При появлении жениха в день свадьбы путь к будущей жене преграждают будущие родственники. Сельчане и близкие невесты требуют выкуп. Для того чтобы проехать, дружок оплачивает путь мелкими гостинцами.

Для того чтобы проехать, дружок оплачивает путь мелкими гостинцами.

Запертые ворота дома возлюбленной могут стать еще одним препятствием для жениха и его свиты. Тот должен знать, что, возможно, ему придется долго стучать в дверь, пока ему откроют, а для того чтобы зайти, придется откупиться сладостями.

У дверей дома невесты жениху важно проявить смекалку и сообразительность. Загадки ему будет задавать либо остроумный брат жены, либо мудрый отец молодой.

Далее наступает пора подружкам невесты получить свою долю выкупа – они озадачат жениха каверзными вопросами. В награду девушки получают сладости и украшения. После щедрых даров жениха они пропустят его свиту к подруге.

На скамье среди женщин, покрытых одинаковыми платками, будущий супруг должен узнать свою невесту. После этого жениху нужно выкупить место за столом рядом со своей суженой. Пройдя все испытания выкупа невесты по-татарски, жених садился возле возлюбленной на одну подушку. Этот момент означает, что будущий муж готов разделить радости и горести в течение всей жизни с любимой.

Испытания пройдены, и родители молодых благословляли пару на брачный обряд. Выкуп невесты завершен, но он наверняка, надолго запомнится молодым и их близким.

как проходил никах — Реальное время

Как татары проводили никах: особенности национальной женитьбы, послесвадебные обряды и ломка традиций

Казанский этнограф и наш колумнист Дина Гатина-Шафикова продолжает знакомить читателей «Реального времени» с особенностями татарской свадьбы. В сегодняшней авторской колонке, написанной для нашей интернет-газеты, она рассказывает уже о самом обряде никаха, послесвадебных обычаях и современном возрождении религиозно-культурных элементов национального бракосочетания.

Никах без молодоженов

Само свадебное действие — никах туй, по словам К. Насыри, проходило «обязательно в доме родителей девушки. Здесь же происходит и обрядовое чтение никаха. В тот же день застолье организуется и в доме жениха. Невесте в счет подарка и выкупа посылается хороший сундук, большое дорогое зеркало, лучших сортов штоф или бархат, отрезы ситца на несколько платьев, шаль, дорогой калфак, ичиги, туфельки, различные фрукты и перстни, ножи, мелкие зеркала, помада, белила — все это в счет подарков. Здесь же в сундуке отсылают деньги — причитающийся выкуп. Затем посылают несколько хлебов лучшего сорта, полпуда меда и полпуда масла. Больше или меньше — в зависимости от размера меджлиса».

В тот же день застолье организуется и в доме жениха. Невесте в счет подарка и выкупа посылается хороший сундук, большое дорогое зеркало, лучших сортов штоф или бархат, отрезы ситца на несколько платьев, шаль, дорогой калфак, ичиги, туфельки, различные фрукты и перстни, ножи, мелкие зеркала, помада, белила — все это в счет подарков. Здесь же в сундуке отсылают деньги — причитающийся выкуп. Затем посылают несколько хлебов лучшего сорта, полпуда меда и полпуда масла. Больше или меньше — в зависимости от размера меджлиса».

Свадьба начиналась с проведения религиозного обряда бракосочетания — никах. Согласно «Сборнику циркуляров и иных руководящих распоряжений по округу Оренбургского магометанского Духовного собрания 1841—1901 гг.», «обрядовая сторона брака между магометанами, по шариату, состоит в совершении «Гакыд» словами «изябъ-кабула», т. е. брачующаяся невеста, лично или через поверенного, должна сказать: я (назвав имя отчество) отдала себя в жены такому-то (тоже назвав имя отчество), а жених тоже лично или через поверенного повторить слова невесты, заменив выражение «отдала себя в жены» словами «взял в жены». Гакыд должен происходить непременно при свидетелях. Не менее двух правоспособных мужчин, или один мужчина и две женщины магометанского вероисповедания, при этом договаривающиеся лица должны ясно слышать слова друг друга, а свидетели должны слышать слова договаривающихся, все это должно произойти в одно и то же время, в одном и том же месте».

Гакыд должен происходить непременно при свидетелях. Не менее двух правоспособных мужчин, или один мужчина и две женщины магометанского вероисповедания, при этом договаривающиеся лица должны ясно слышать слова друг друга, а свидетели должны слышать слова договаривающихся, все это должно произойти в одно и то же время, в одном и том же месте».

Согласно «Сборнику циркуляров и иных руководящих распоряжений по округу Оренбургского магометанского Духовного собрания 1841—1901 г.», «обрядовая сторона брака между магометанами, по шариату, состоит в совершении «Гакыд» словами «изябъ-кабула». Фото turklib.com

В связи с тем, что обычно на данной церемонии молодые не присутствовали, за жениха отвечал отец, а за невесту ее уполномоченные —вәкил (они специально отправлялись в то место, где находилась невеста, и, выслушав ее положительный ответ, передавали его мулле).

После совершения церемонии, мулла записывал в книгу регистрации брака условия заключения брака — мәһәр (калын, продукты или их стоимость, переданные стороне невесты до заключения брака). Детально описывалась определенная сумма денег, которую в случае развода по инициативе мужа он должен был выплатить жене.

Детально описывалась определенная сумма денег, которую в случае развода по инициативе мужа он должен был выплатить жене.

После церемонии начиналось застолье, которое имело свою специфику. Женщины находились отдельно от мужчин. Обычно, женщины угощались после того, как расходились мужчины, или оно могло проходить одновременно, но в разных половинах дома.

Жених на неделю

Сами свадебные мероприятия с совместными угощениями могли проходить до трех дней. Приезжих, после угощения в доме невесты, забирали родственники. Иногда по очереди всех гостей могли приглашать к себе.

Свадьба в доме жениха могла проходить намного позже, после основного мероприятия в доме невесты, и срок этот зависел от того, насколько долго молодая останется в доме своих родителей.

Все последующие мероприятия были уже после свадьбы.

После завершения никах туй, когда разъехались все гости, в доме невесты начинали готовиться к приезду жениха. Особое внимание уделялось приготовлению постели для молодых. Старались выбрать замужнюю женщину, удачливую в браке. Кровать огораживалась большой занавесью — чаршау, или, если была возможность, полностью занавешивали пологом —чыбылдык. Стелили две перины, которые по одной, по окончании ночи, убирали. После того, как приготовили постель, в нее клали либо ребенка, или счастливую семейную пару с детьми.

Старались выбрать замужнюю женщину, удачливую в браке. Кровать огораживалась большой занавесью — чаршау, или, если была возможность, полностью занавешивали пологом —чыбылдык. Стелили две перины, которые по одной, по окончании ночи, убирали. После того, как приготовили постель, в нее клали либо ребенка, или счастливую семейную пару с детьми.

Интерьер парадной половины дома. Фото archive.gov.tatarstan.ru

Жениха в сопровождении друга или друзей, вечером привозили родственники (молодые юноши или мужчины) невесты. В дом их пускали только после уплаты выкупа. Гостей угощали, молодым накрывали стол к чаю и оставляли наедине. За ними ухаживала специально выбранная женщина, которая также за эту работу получала подарки.

Утром для молодоженов топили баню. После этого молодой супруг надевал новую одежду, сшитую его женой, а взамен он одаривал ее каким-нибудь ценным подарком (украшения, платки и пр.).

Молодожены первые дни были только в своей комнате и никому не показывались. Супруг мог заночевать обговоренное заранее определенное количество дней, а затем уехать, так и не показавшись никому из родственников жены. Чаще всего родители или сами заходили в комнату утром к молодым, или приглашали на совместное чаепитие, где одаривали зятя подарками.

Супруг мог заночевать обговоренное заранее определенное количество дней, а затем уехать, так и не показавшись никому из родственников жены. Чаще всего родители или сами заходили в комнату утром к молодым, или приглашали на совместное чаепитие, где одаривали зятя подарками.

В первый свой приезд муж мог остаться до недели или чуть больше. Затем он уезжал обратно и впоследствии приезжал по четвергам, а утром в пятницу снова уезжал. Подобное гостевание было разным по времени (жена могла перебраться в дом мужа, уже самой являясь матерью), и зависело все от разных причин (материальные, семейные и прочие). По этому поводу А. Сперанский писал: «Так живут они год, два и даже три. Потом жена приезжает к мужу окончательно, имея иногда уже двоих детей».

К мужу… навсегда

В большинстве своем переезд молодой в дом мужа приурочивали к Джиену. Причем обрядовая составляющая в разных местностях отличалась. Где-то прощание происходило в доме родителей молодой жены, но его могли проводить и в том доме, где ей предстояло жить. Причем приданное, перевозимое невестой в новый дом, было значительным. По этому поводу, Каюм Насыри отмечал, что «вслед за невестой в дом жениха переправляется довольно много вещей. Обычно вначале посылаются подарки жениха: зеркало, сундук (кроме него еще несколько сундуков с вещами самой невесты). Среди вещей обязательно есть пуховая перина, пуховые подушки, четыре маленькие подушки, верх у которых из хорошего ситца или шелка. Еще дорогое ситцевое или шелковое одеяло, такой же полог для кровати. Кроме того, самовар, два кумгана, медный таз, два больших подноса, две дюжины тарелок, столько же серебряных ложек, две дюжины ножей и вилок, несколько дюжин столовых приборов, два медных подноса под самовар, несколько дюжин салфеток, несколько скатертей, полотенец. Ни одну из своих вещей невеста не оставляет в родительском доме, недаром говорится в народе: «Невесты в отчем доме помело — и то боится».

Причем приданное, перевозимое невестой в новый дом, было значительным. По этому поводу, Каюм Насыри отмечал, что «вслед за невестой в дом жениха переправляется довольно много вещей. Обычно вначале посылаются подарки жениха: зеркало, сундук (кроме него еще несколько сундуков с вещами самой невесты). Среди вещей обязательно есть пуховая перина, пуховые подушки, четыре маленькие подушки, верх у которых из хорошего ситца или шелка. Еще дорогое ситцевое или шелковое одеяло, такой же полог для кровати. Кроме того, самовар, два кумгана, медный таз, два больших подноса, две дюжины тарелок, столько же серебряных ложек, две дюжины ножей и вилок, несколько дюжин столовых приборов, два медных подноса под самовар, несколько дюжин салфеток, несколько скатертей, полотенец. Ни одну из своих вещей невеста не оставляет в родительском доме, недаром говорится в народе: «Невесты в отчем доме помело — и то боится».

Среди вещей обязательно есть самовар, два кумгана, медный таз, два больших подноса, две дюжины тарелок, столько же серебряных ложек. Фото archive.gov.tatarstan.ru

Фото archive.gov.tatarstan.ru

Встречали молодоженов не только ближайшие родственники, но и соседи. Для этого молодая готовила небольшие подарки, которыми одаривала присутствующих.

В обрядовой составляющей встречи новоиспеченной жены входило и обряжение дома, где ей предстояло жить. Обычно его проводили в день приезда молодой в дом супруга. Везде снимались занавеси и вешались новые из приданого невесты. Также бытовал обряд знакомства молодой с родником, или показ дороги по воду, когда на следующий день после приезда ее вели к роднику, из которого ей предстояло носить воду.

Застолья по случаю приезда молодой были сходны со свадебными, ранее организованными стороной невесты. Однако в отличие от предыдущих торжеств, здесь не было родителей невесты (для них все устраивали отдельно), к тому же основными участниками были и сами молодожены, присутствующие на мероприятиях по этому случаю. По их окончании уже в тесном семейном кругу молодожены ездили в гости к ее родителям, а в дом жениха приглашали родителей невесты. Эти мероприятия как бы ознаменовывали окончание цикла свадебной обрядности.

Эти мероприятия как бы ознаменовывали окончание цикла свадебной обрядности.

Исключения из правил

Безусловно, описанные выше мероприятия показывают классический тип сватовства, когда и родители, и молодые согласны. Однако, как и было описано ранее Ахмаровым, существовали еще два типа (насильственный и без одобрения родителей), в рамках которых данная свадебная обрядность в полной мере не соблюдалась.

ХХ век внес свои коррективы в обрядность татарского народа. Многое было унифицировано, что-то было потеряно, появилась новая праздничная культура в целом. Это время, когда браки стали регистрировать в ЗАГСе, порою, не совершая традиционного религиозного обряда (никах), а согласие родителей и договорные браки теряют свою силу. Молодожены сами стали выбирать себе супругов, не учитывая мнение старшего поколения.

Все больше в нашем обиходе встречается словосочетание «татарская свадьба», «халяльная свадьба». Фото Максима Платонова

В наши дни, как отмечают многие исследователи, наметилось возрождение интереса к традиционным формам культуры, включающим в себя и свадебную обрядность. Так, многие молодожены считают обязательным для создания семьи проведения религиозного обряда никах. Все больше в нашем обиходе встречается словосочетание «татарская свадьба», «халяльная свадьба». Однако необходимо отметить, что сегодня сформировалась новая свадебная обрядность, с сочетанием в себе общеисламских, европейских, и зачастую незначительно традиционно татарских форм свадебного обряда татар.

Так, многие молодожены считают обязательным для создания семьи проведения религиозного обряда никах. Все больше в нашем обиходе встречается словосочетание «татарская свадьба», «халяльная свадьба». Однако необходимо отметить, что сегодня сформировалась новая свадебная обрядность, с сочетанием в себе общеисламских, европейских, и зачастую незначительно традиционно татарских форм свадебного обряда татар.

Дина Гатина-Шафикова

Справка

Дина Гатина-Шафикова — научный сотрудник отдела этнологических исследований Института истории им. Ш. Марджани АН РТ.

- В 2010 году окончила исторический факультет, на кафедре археологии в Казанском (Приволжском) федеральном университете.

- В 2014 году окончила аспирантуру в Институте истории им. Ш. Марджани АН РТ.

- С 2010 по 2013 годы сотрудник Национального музея Республики Татарстан.

- Исследовательские интересы: визуальная антропология, татарский костюм, история волго-уральских татар.

- Автор ряда научно-популярных и исследовательских публикаций. Колумнист «Реального времени».

Татарская свадьба — туи : Республика Татарстан

Традиции Татарская свадьба — туиГеннадий МИХЕЕВ. Республика Татарстан.

Современная татарская свадьба, конечно, изменилась по сравнению с той, которую можно было увидеть лет эдак сто назад. Жаль, что традиции забываются, ведь именно свадьба наиболее полно выражает эстетику и миропонимание этноса. И потому по-настоящему приятным открытием явилась для меня информация о том, что в далекой татарской деревне Кызыл-Ялан, что в Чистопольском районе, свадьба еще справляется по старинным обычаям. Захотелось увидеть ее собственными глазами.

Время свадеб у татар — ноябрь. Это напрямую связано с окончанием сельскохозяйственных работ. Погода в последний осенний месяц в Среднем Поволжье, конечно, не радует, ну да что делать!

Самое популярное пожелание молодоженам переводится примерно так: «Живите красиво и скачите на коне счастья!» В этих словах — любовь к лошади, которая у татар в крови.

«Странность» проявляет себя сразу. Если у славян жених сам приезжает за невестой, то у татар сначала родственники невесты едут домой к жениху — «забирать» его. И лишь потом, как бы уговорив парня, они отвозят его к будущей жене. Но не к ней домой, а совсем в другое помещение, называемое кияу-киляэте. В нем прячут невесту, а потом здесь же пройдет первая брачная ночь. Раньше, говорят, кияу-киляэте располагалось в специальных сарайчиках, построенных невдалеке от дома, сегодня молодые «арендуют» дом у соседей на пару дней.

Кстати, о молодых. Невесту из Кызыл-Ялана зовут Раиля Мукменова. Она учительница начальных классов в местной школе. Жених — Рустем Генияттулин — механизатор. Если у вас возник вопрос о калыме (платится ли?), отвечу: нет.![]()

Когда жених наконец добирается до невесты, они направляются в ее родной дом, где за накрытым столом их ждут все деревенские старейшины. Бабай-лар (дедушки) сидят справа, эби-лер (бабушки) — слева. Молодые скромно присаживаются у самого краешка стола.

Никах читается около часа. Все время молодые сидят, потупив взор, и лишь потом участвуют в краткой молитве. После чего молча выходят. Теперь они полноправные муж и жена.

Итак, молодые едут дальше, в соседнее село, — расписываться в сельсовете.

Когда молодожены вернулись в дом невесты, пожилые уже удалились, и свадебный стол освободился. Для молодежи. Вообще столы накрыты в двух домах. В невестином доме собирается молодежь, а в доме одного из родственников пируют представители среднего возраста. Своеобразные «клубы по интересам». О питье. Пьют водку (аракы). И здесь снова замечаю отличие от славян. Если последние начинают «обмыв» почти сразу, еще только рассвет забрезжит, то татары все же ждут момента, когда необходимые обряды закончатся. После того можно уже и «оторваться по полной». Это называется кызыл-туй, или вечерняя свадьба. Собственно, выражается она в неуемном веселье с теперь уже обильным возлиянием. На два дня кряду.

Своеобразные «клубы по интересам». О питье. Пьют водку (аракы). И здесь снова замечаю отличие от славян. Если последние начинают «обмыв» почти сразу, еще только рассвет забрезжит, то татары все же ждут момента, когда необходимые обряды закончатся. После того можно уже и «оторваться по полной». Это называется кызыл-туй, или вечерняя свадьба. Собственно, выражается она в неуемном веселье с теперь уже обильным возлиянием. На два дня кряду.

Ровно через неделю пир повторится, только теперь уже в доме у жениха.

И последнее. Для меня абсолютным открытием стало то, что татары этнически неоднородны. Они делятся на несколько групп. В частности, в Чистопольском районе живут мишары. Эта группа так называемых западных татар. Себя мишары (в переводе «лесные люди») с абсолютной уверенностью считают самыми истинными татарами, потому что их язык наиболее приближен к древнетатарскому. Возможно, у других татарских народностей свадьбы совсем иные…

© «Парламентская газета», N 216(0596), Дата выхода: 14/11/2000

разбираемся в терминологии и начинаем применять на практике

Татарская свадьба являет собой удивительно красивое и оригинальное торжество в соответствии с законами шариата, так как большинство татар – мусульмане. Богатые национальные обычаи одного из древнейших народов на земле превращают это событие в яркий самобытный праздник.

Богатые национальные обычаи одного из древнейших народов на земле превращают это событие в яркий самобытный праздник.

Небольшой экскурс в историю

Территория расселения татар простирается от Сибири до самого Крыма, у разноместных представителей есть некоторые различия в языке, но все равно это единая нация, обладающая крепким национальным духом, древней культурой, богатым литературным языком, своеобразными традициями и обрядами. В таком важном празднике, как свадьба, историческая память народа находит наиболее яркое отражение. На развитие свадебных традиций большое влияние оказали исторические события, которые происходили на землях, населенных татарами. Тем не менее можно проследить общие закономерности в обрядах, невзирая на то, что названия их порой отличаются. Основное различие заключается в обряде бракосочетания по религиозным канонам: у татар, исповедующих ислам, это проводимый в домашних условиях никах, а у татар-христиан – венчание в церкви.

Свадебные обряды татар несут в себе определенный магический смысл – они призваны обеспечить достаток, спокойствие и многодетность молодой семьи.

В начале XX века существовали три основные формы брака у татар: добровольный уход девушки, по сватовству и похищение невесты.

До этого времени брак заключался в основном по сватовству, и тут необходимо было строго соблюдать обрядность. Причем характерность того или иного обряда определялась местностью, а различия носили общественный характер (продолжительность гуляний, число гостей, дороговизна подарков).

Проведение торжества

Гулять на татарской свадьбе по традиции принято по нескольку дней. Месяцем, на который приходится самое большое количество бракосочетаний, признан ноябрь, когда завершаются все сельскохозяйственные работы и наступает время отдыха от трудов праведных.

А так как татары – мусульманская нация, то и процесс празднования свадьбы таит в себе несколько особенностей. Конечно, в настоящее время невозможно провести мероприятие, соблюдая в точности все обычаи, присущие татарской свадьбе прошлого столетия.

Но добавить национального колорита в столь важную церемонию, как организация и проведение праздничного торжества, стоит обязательно. Украшают помещение для проведения торжества в зависимости от пожеланий, вкусовых пристрастий и религиозных предпочтений супругов. Не возбраняется использование стандартных наборов для декорирования свадебного зала – воздушных шариков, растяжек, пышных гирлянд из цветов и т.п.

Украшают помещение для проведения торжества в зависимости от пожеланий, вкусовых пристрастий и религиозных предпочтений супругов. Не возбраняется использование стандартных наборов для декорирования свадебного зала – воздушных шариков, растяжек, пышных гирлянд из цветов и т.п.

Феерично и празднично выглядит помещение, оформленное в национальном стиле: скатерти с татарскими узорами, предметы сервировки, маленькие подушечки-думочки для гостей в красно-золотых тонах и т.д.

Особо верующие пары предпочитают, чтобы банкетный зал был украшен с обязательными элементами духовных наставлений и напутствий в счастливую семейную жизнь из священного Корана.

Время диктует свои правила, и музыкальное сопровождение праздника также может быть теперь совершенно иным, нежели прежде. Наравне с национальными песнями на торжестве вполне закономерно и присутствие современных музыкальных композиций в исполнении отечественных и зарубежных артистов.

Характерной чертой свадебного наряда невесты-татарки является закрытость всего тела по максимуму. Вместо фаты голову девушки покрывают красивым платком, полностью пряча её волосы. Ведь новобрачная отождествляется с непорочностью, смирением и добродетелью, а у мусульман особенно строго следят за нравственным поведением будущей супруги.

Вместо фаты голову девушки покрывают красивым платком, полностью пряча её волосы. Ведь новобрачная отождествляется с непорочностью, смирением и добродетелью, а у мусульман особенно строго следят за нравственным поведением будущей супруги.

Примеры праздничной одежды новобрачной можно увидеть на фото, сделанных на мусульманских свадьбах.

Жениху предоставлена полная свобода в выборе праздничной одежды: это может быть костюм в европейском или национальном стиле. Главное, чтобы обязательно на голове присутствовала тюбетейка.

В основе успешного проведения татарской свадьбы лежит правильно подобранный сценарий. Следует заранее договориться с тамадой о включении веселых, интересных конкурсов и развлечений для многочисленных гостей торжества.

Не стоит пренебрегать свадебными обычаями и ритуалами – их присутствие в программе праздника поможет акцентировать внимание на семейных ценностях и традициях татарского народа. Ещё одной характерной особенность татарской свадьбы является то, что родители невесты забирают её избранника из его дома и доставляют к суженой.

Новобрачные встречаются в так называемом доме жениха — кияу эйе.

Если раньше приходилось строить отдельный домик к такому случаю, то теперь разрешается снять номер в отеле или арендовать квартиру.

В этом помещении молодые проведут свою первую брачную ночь после свадьбы. По завершении всех вышеперечисленных мероприятий новоявленные супруги в сопровождении друзей и родственников отправляются в ресторан, где их ждет свадебный банкет.

На нем принято часто произносить в честь молодых такие тосты на татарском языке, как «Котлы булсын!» и «Озын гомер!», что означает «Да прибудет счастье в вашем доме!» и «Долгой совместной жизни!», а также зачитывать стихи.

В конце праздничного вечера молодые покидают гостей, чтобы провести совместную первую ночь в кияу эйе.

Брак по сватовству: порядок проведения свадьбы

Сватовство

Сначала родственники жениха делали предложение невестиным родителям. Затем во время сватовства назначались дата проведения торжества и калым – это дары, которыми в татарской свадьбе выкуп невесты оплачивается (кстати, у татар он называется «калын»). Что входило в калым? Это были бытовые предметы, постельное белье, головные уборы, одежда и обувь. Также передавались деньги для приготовления невестиного приданого и вносилась лепта продуктами для праздничного банкета.

Затем во время сватовства назначались дата проведения торжества и калым – это дары, которыми в татарской свадьбе выкуп невесты оплачивается (кстати, у татар он называется «калын»). Что входило в калым? Это были бытовые предметы, постельное белье, головные уборы, одежда и обувь. Также передавались деньги для приготовления невестиного приданого и вносилась лепта продуктами для праздничного банкета.

Затем проводился сговор: во время него сторона жениха передавала деньги, а сторона невесты – полотенце или скатерть в подарок. Невестиных родственников, которые участвовали в сговоре, обязательно угощали различными лакомствами.

Обряд никах

В татарской свадьбе никах (или никах туй) – это официальная часть торжества согласно шариату. Проводился никах в невестином доме, родители жениха были на нем главными гостями. Жениховские родственники привозили с собой на свадьбу калым и угощения, если они еще не передали их до того. Роли всех родственников, участвующих в торжестве, оговаривались заранее: одни невестины родственники приносили лакомства, а другие приглашали к себе родственников жениха, всячески заботясь о них и предоставляя ночлег, так как свадьбу гуляли не один день.

Сам обряд никах должен был проводить мулла, который записывал условия брака в особой книге. В это время перечислялись свадебные расходы со стороны жениха и оговаривалось, какая сумма будет выплачена жене в случае, если супруг захочет расторгнуть брак. Присутствия молодых при этом не требовалось. А кто же тогда отвечал на заветный вопрос «Согласны ли вы»? За невесту отвечали свидетели, а за жениха – его отец. Перед этим свидетели спрашивали о согласии невесты, которая находилась за занавесью или же в другой комнате. Услышав согласие обеих сторон, мулла в торжественной обстановке начинал зачитывать Коран. И только по завершении обряда никах начинался свадебный банкет.

Праздничный банкет

- Согласно традиции, торжество отмечалось за одним длинным столом, во главе которого сидели молодые, причем невеста всегда справа. Со стороны жениха сидели родители невесты, а со стороны невесты, соответственно, родители жениха. По обеим сторонам после родителей располагались свидетели, а после них – родственники невесты и жениха.

- Спиртного на свадьбе у татар не было – исключительно морсы, компоты и другие безалкогольные напитки. В последнюю очередь подавался чай, а к нему традиционное блюдо чак-чак – это альтернатива привычному для нас свадебному торту. Кстати, чак-чак, который еще называют кызкумэче, подавался и во время обряда никах. Готовила сладкое лакомство, как правило, сторона невесты.

- Кроме того, на столе обязательно присутствовали национальные блюда татарской кухни: губадия (круглый многослойный пирог), очпочмаки (что-то вроде пирожков, но только в форме треугольников), хорошо известные нам беляши и др. Обязательным блюдом был праздничный гусь, которого обычно привозили родственники жениха. Также необходимо отметить существование особых правил подачи и разделывания блюд. Во время этого процесса молодоженов одаривали деньгами и подарками.

Свадебные гулянья

Гости гуляли на свадьбе в невестином доме два или три дня, а после того, как они уезжали, начиналась подготовка к приезду жениха. Комнату молодых декорировали предметами из невестиного приданого, здесь паре предстояло провести несколько дней. Период первого жениховского приезда примечателен тем, что он должен был платить калым как за въезд во двор, так и за возможность увидеться с любимой, а еще тем, кто растапливал баню и расстилал постель. Невесте преподносился особо ценный презент. Длительность первого приезда жениха составляла от двух до шести дней (это зависело от калыма), после этого он навещал возлюбленную по четвергам и уезжал наутро.

Комнату молодых декорировали предметами из невестиного приданого, здесь паре предстояло провести несколько дней. Период первого жениховского приезда примечателен тем, что он должен был платить калым как за въезд во двор, так и за возможность увидеться с любимой, а еще тем, кто растапливал баню и расстилал постель. Невесте преподносился особо ценный презент. Длительность первого приезда жениха составляла от двух до шести дней (это зависело от калыма), после этого он навещал возлюбленную по четвергам и уезжал наутро.

Когда калым был полностью выплачен, молодая жена наконец могла перебраться в дом мужа. И тут также неукоснительно соблюдались все традиции: мать мужа встречала невестку приветливыми словами и расстилала ей под ноги шубу либо подушку. Затем невестке необходимо было повесить полотенце и вкусить горбушку хлеба с маслом и медом – это чтобы она была уживчивой, мягкой и покладистой.

Молодая жена должна была также погрузить руки в муку – для того чтобы в семье всегда был достаток. А еще обычаи, традиции татарской свадьбы предполагали декорирование дома предметами из невестиного приданого и показ молодой красавице дороги, ведущей к роднику. Невестке необходимо было одарить всех задействованных в этом процессе родственниц.

А еще обычаи, традиции татарской свадьбы предполагали декорирование дома предметами из невестиного приданого и показ молодой красавице дороги, ведущей к роднику. Невестке необходимо было одарить всех задействованных в этом процессе родственниц.

После переезда жены продолжался банкет в домах родителей и родственников мужа. Молодая пара отправлялась с визитом в дом родителей жены, а те навещали дом жениха.

Как проходит сватовство и помолвка

Практически у всех народностей существует такой ритуал, как сватовство. В татарских семьях также принято сначала сговариваться между собой, а уж потом основательно готовиться к свадьбе. Делегация от жениха в составе двух человек – свата (яучы) и старшего родственника – отправляется к родителям невесты, чтобы в присутствии муллы получить согласие на бракосочетание молодой пары.

Причем будущих супругов на важное мероприятие не приглашают. Процедура сватовства, как правило, состоит из трех моментов:

- Смотрины нареченной невесты.

- Рассказ сватов о женихе.

- Совещание сторон.

При благополучном завершении первых двух этапов сватовства к переговорам подключаются родители молодого человека.

Здесь начинают решаться вопросы, касающиеся материальных и не только сторон планируемого события:

- размер и состав калыма от жениха;

- объем приданого невесты;

- местожительство молодоженов после свадьбы;

- дата и время проведения торжества;

- количество гостей.

Назначенный выкуп, согласно традициям, выплачивается полностью накануне или непосредственно в день бракосочетания. Калым может состоять из украшений из золота или серебра, одежды, постельного белья, меховых изделий, дорогих ковров, а также конкретной суммы денег. После сговора невесту принято называть не иначе как ярашылган кыз, что в переводе с татарского означает «сосватанная девушка».

В конечном итоге, решив все необходимые вопросы, связанные с организацией праздника, родственники оглашают дату помолвки.

Другие формы брака

Похищение невесты

Иные формы брака у татар получили меньшее распространение. Что касается похищения невесты, женихи к этому древнему и, откровенно говоря, первобытному виду бракосочетания прибегали крайне редко – когда не получалось договориться. Похищенная невеста и ее родители соглашались на брак, чтобы избежать позора.

Невзирая на то что похищение – само по себе дикость, и здесь тем не менее были свои правила. Например, вдовцы и зрелые женихи себе такого не позволяли, запрещалось похищать вдов, незнакомок и девушек из числа родственников. К тому же после похищения жениху приходилось выплачивать калым в гораздо большем размере, да и обряд никах проходил по упрощенной схеме.

Случалось и так, что похищение инсценировали по обоюдному согласию сторон – как дань древней традиции. Это позволяло существенно сократить финансовые затраты на проведение торжества.

Добровольный уход к жениху

Данная форма брака получила наиболее широкое распространение в начале XX века и основывалась на взаимном желании сторон, однако порицалась обществом. У этой формы имелись свои преимущества: не было необходимости ждать, пока вступит в брак старший брат или сестра, условия сговора диктовались родителями жениха, что значительно уменьшало размер калыма.

У этой формы имелись свои преимущества: не было необходимости ждать, пока вступит в брак старший брат или сестра, условия сговора диктовались родителями жениха, что значительно уменьшало размер калыма.

В основном все-таки и похищение, и добровольный уход девушки к жениху осуждались общественным мнением, поэтому такие формы брака были редкостью на рубеже XIX – XX веков.

Изменения в общественной жизни в целом повлияли на традиции татарской свадьбы. Начало прошлого века было сложным периодом. Разруха после Гражданской войны привела к тому, что свадебные обычаи стали соблюдаться менее строго. В период 30 — 60-х годов сократились традиционные и возникли новые обряды татарской свадьбы. Однако главные моменты сохранились и соблюдаются по сегодняшний день – это понятно из видео обычаев татарской свадьбы.

Советуем прочесть о красивой турецкой свадьбе. И в чем же прелесть яркой украинской свадьбы, читайте здесь.

Подготовка к свадьбе

Приготовления к свадьбе жениха и невесты длятся где-то в течение месяца. За это время жених должен приготовить калым в полном объеме, купить подарки для невесты и её родичей, необходимую утварь для дома. Девушка также занимается окончательной подготовкой приданого – шьет нижнее белье, платья. Обязательно готовит в подарок жениху вышитую парадную одежду – рубашку, штаны, носки и т.п.

За это время жених должен приготовить калым в полном объеме, купить подарки для невесты и её родичей, необходимую утварь для дома. Девушка также занимается окончательной подготовкой приданого – шьет нижнее белье, платья. Обязательно готовит в подарок жениху вышитую парадную одежду – рубашку, штаны, носки и т.п.

По татарским обычаям, свадебное торжество проходит в несколько этапов:

- Венчание молодой пары, по-татарски – Никах. Проходить эта церемония может как дома у невесты, так и в мечети. Проводит ее мусульманский священник – мулла в присутствии отца жениха и свидетелей новобрачных. Духовное лицо читает Коран, произносит соответствующую торжественному случаю молитву, по окончании которой брак считается зарегистрированным. Муфтий напутствует молодых супругов добрыми пожеланиями хранить семейный очаг в благости и мире. Молодая пара или свидетели от них дают священные обеты.

- Официальная регистрация брачного союза в органах ЗАГС.

- Туй – многодневный свадебный праздник.

Вначале его организуют в жилище невесты, затем мероприятие переносится к жениху. В настоящее время дозволяется отмечать свадебное торжество в ресторанах, заказывая банкетный зал сразу на несколько дней.

Вначале его организуют в жилище невесты, затем мероприятие переносится к жениху. В настоящее время дозволяется отмечать свадебное торжество в ресторанах, заказывая банкетный зал сразу на несколько дней.

В случае давнего знакомства молодоженов, если родители не против их союза, разрешается проводить помолвку сразу после сватовства, то есть в один день.

По этому поводу накрывают в доме невесты праздничный стол, за которым и решают все насущные вопросы по организации свадебного мероприятия. Будущие родственники обязательно одариваются презентами.

Современная татарская свадьба

Свадьба современных татар – это упрощенный вариант старинного обряда. Зачастую свадьба обходится без сватовства и уплаты калыма.

Но сохранение религиозных традиций обязательно. Без обряда Никах союз не считается зарегистрированным.

Современная невеста может позволить себе платье европейского фасона. Хотя многие невесты одеваются в традиционный наряд. Открыть можно только лицо и ладони. На голову надевают платок. Наряд традиционно белого цвета. Если выбор пал на платье в европейском стиле, то обычно поверх него невеста одевает кафтан, расшитый татарскими узорами. А на голову – феску (женский головной убор).

Открыть можно только лицо и ладони. На голову надевают платок. Наряд традиционно белого цвета. Если выбор пал на платье в европейском стиле, то обычно поверх него невеста одевает кафтан, расшитый татарскими узорами. А на голову – феску (женский головной убор).

Жених должен быть одет нарядно. На голове – тюбетейка. На талии – традиционный красный кушак.

Интересные традиции во время застолья. Тамада, который проводит современную татарскую свадьбу, должен обязательно включить в сценарий следующее:

- Молодые заходят в зал только после того, как все гости расселись по местам.

- Традиционно татарские свадьбы проходят без спиртного. Поэтому тосты говорят за стаканом морса или сока

- Традиция лепки денег длится обычно около 2х часов. Каждый гость должен заплатить деньги за то, чтобы для него поставили песню, и сплясать под нее.

- Танец жениха с невестой обязательно должен быть включен в сценарий.

БАЗА ЗНАНИЙ: Ингушская свадьба традиции и обычаи

- Присутствие ансамбля с традиционным баяном – кульминация банкета.

- Хорошо, если есть возможность нанять ансамбль национального танца. Отдавая дань традициям, многие молодожены не проводят шумную и насыщенную конкурсами свадьбу. Татарская свадьба – это застолье с песнями, танцами и живой музыкой.

- Чак-чак – традиционное сладкое блюдо, которое должна приготовить невеста. В конце вечера каждый гость должен заплатить за кусочек чак-чака.

Свадьба без жениха и невесты. Какие брачные традиции были у татар | КУЛЬТУРА

Этносоциолог, кандидат исторических наук Розалинда Мусина рассказала «АиФ-Казань» о свадебных традициях татар, о том, какой выкуп платили за невесту и какие запреты накладывались на замужнюю татарку.

Три формы брака

Дарья Ходик, «АиФ-Казань»: Розалинда Нуриевна, в чём особенность семейно-брачных традиций татар прошлых эпох? У русских в Средневековье был свод правил «Домострой», а было ли что-то подобное у татар?

Розалинда Мусина: После принятия ислама предками татар (волжскими булгарами. — Прим. авт.) в 922 году и по мере его распространения многие вопросы семейных отношений стали решать, исходя из норм Шариата. Вступление в брак стало священной обязанностью мусульманина. Кстати, среди крещёных татар (кряшен) вступление в брак также считалось необходимым и естественным. По свидетельству исследователя быта кряшен С. М. Матвеева, карт кыз (старых дев), а также мужчин-холостяков у них не было, исключая совсем неспособных к брачной жизни.

— Прим. авт.) в 922 году и по мере его распространения многие вопросы семейных отношений стали решать, исходя из норм Шариата. Вступление в брак стало священной обязанностью мусульманина. Кстати, среди крещёных татар (кряшен) вступление в брак также считалось необходимым и естественным. По свидетельству исследователя быта кряшен С. М. Матвеева, карт кыз (старых дев), а также мужчин-холостяков у них не было, исключая совсем неспособных к брачной жизни.

Но важную роль продолжал играть и адат (обычай). Так, несмотря на предписания ислама, ранние браки не были характерны для татар. Во время переписи 1897 г. отмечалось: «Браки в более раннем или даже очень несовершеннолетнем возрасте, возможные среди магометан… представляют собой в Казанской губернии исключительно редкое явление». При этом существовал обычай соблюдения старшинства при вступлении в брак среди братьев и сестёр. Даже сейчас в сельской местности эту традицию стараются соблюдать.

У татар существовали три формы заключения брака: по сватовству (димнәп), путём ухода девушки к любимому без разрешения родителей (ябышып киту, или ябышып чыгу), посредством похищения невесты (кыз урлау). Две последние формы бракосочетания встречались довольно редко и осуждались общественным мнением.

Две последние формы бракосочетания встречались довольно редко и осуждались общественным мнением.

У татар конца XIX – начала ХХ века, так же как и у большинства других народов, преобладал брак по сватовству. Начинался он с обряда сватовства (яучы җибәрү, димләү, ярәшү), во время которого обговаривались условия, в том числе количество и качество даров со стороны жениха (калын, калын малы). Сватами были чаще родственники жениха или специальные свахи в городах. Позже родители невесты приглашали сватов и родителей жениха на сговор-помолвку (аклашу, килешү), во время которого они обменивались подарками. После этого будущие родственники ещё не раз встречались, угощали друг друга и обменивались дарами.

Две отдельные свадьбы

Сама свадьба – туй, никах туй — проходила в доме невесты. Родители жениха везли с собой калын и угощение: пару гусей, несколько пышных хлебов, пироги, специальное свадебное лакомство чак-чак и так далее. Свадьба начиналась с никаха – религиозного обряда бракосочетания. Мулла записывал условия заключения брака в книгу регистрации брака, включая сумму денег, которую в случае развода по инициативе мужа он должен был бы выплатить жене. Молодые на этой свадьбе не присутствовали, свидетелями выступали отец жениха и два родственника невесты. При этом свидетели должны были узнать о согласии невесты, которая находилась за занавеской или в другой половине дома. Получив утвердительные ответы свидетелей, мулла зачитывал суры из Корана, посвящённые бракосочетанию, после чего начиналось застолье.

Свадьба начиналась с никаха – религиозного обряда бракосочетания. Мулла записывал условия заключения брака в книгу регистрации брака, включая сумму денег, которую в случае развода по инициативе мужа он должен был бы выплатить жене. Молодые на этой свадьбе не присутствовали, свидетелями выступали отец жениха и два родственника невесты. При этом свидетели должны были узнать о согласии невесты, которая находилась за занавеской или в другой половине дома. Получив утвердительные ответы свидетелей, мулла зачитывал суры из Корана, посвящённые бракосочетанию, после чего начиналось застолье.

Казанские татары играли свадьбу отдельно для мужчин и женщин, причём последних обычно угощали после того, как расходились мужчины. Свадьба в доме невесты длилась два-три дня. После неё молодая жена некоторое время жила в доме своих родителей, а муж навещал её. Переезд в дом мужа (килен төшерү) тоже сопровождался многочисленными обрядами. Как правило, свадьба в доме жениха устраивалась много позже.

О запретном для женщин

— Какие ограничения налагались на замужнюю татарку?

— На рубеже XIX–XX веков семейные отношения татар жёстко регламентировались общественной моралью, государственным правом и религиозными предписаниями. Во главе семьи стоял муж (в трёхпоколенных семьях — отец), представляющий семью на сельском сходе. Он был собственником всего имущества в семье, ведал семейной кассой и обладал непререкаемым авторитетом в семье и преимущественным правом решения всех вопросов семейной жизни.

Татарские семьи были малодетными. Фото: Из личного архиваРоль жены сводилась к занятию домашним хозяйством, уходу за мужем, детьми и другими членами семьи. Экономически зависимая от мужа и юридически бесправная, она занимала подчинённое положение. Затворничество и зависимое положение женщины было характерно для патриархальной семьи и у других народов края: марийцев, мордвы, башкир. Бесправны и зависимы от мужа были и русские женщины. До начала ХХ века у кряшен и других групп татар бытовал один из обычаев адата – оялу (избегание), включавший целую серию запретов: жена не могла показаться перед родственниками мужа с открытыми головой, руками, ногами; невестка избегала общения с родственниками мужа мужского пола в течение определённого времени, иногда это продолжалось несколько лет до совершения особого обряда (авыз ачу), после чего запрет снимался. При приёме гостей-мужчин она подавала угощение из-за занавески чаршау, отделявшей женскую часть жилого помещения. При встрече с посторонними мужчинами на улице женщина-татарка должна была прикрыть лицо концом платка, спускающегося по спине.

При приёме гостей-мужчин она подавала угощение из-за занавески чаршау, отделявшей женскую часть жилого помещения. При встрече с посторонними мужчинами на улице женщина-татарка должна была прикрыть лицо концом платка, спускающегося по спине.

Эти нормы повседневной жизни часто нарушались: в городских семьях татарской буржуазии и национальной интеллигенции женщины были более свободными. В начале ХХ века среди татарок были предприниматели, редакторы журналов, слушательницы медицинских курсов и даже студентки зарубежных университетов. Они посещали и концерты, и спектакли местных театров. Тем не менее даже в расписании казанской татарской библиотеки предусматривались отдельные дни для женщин.

— Ислам допускает многоженство, но, насколько я знаю, среди татар оно не было распространено.

— Основным для татар всегда был моногамный брак. Несколько жён могли себе позволить состоятельные слои городского населения – купцы, духовенство. По данным 1844 года, из 2112 мужчин, проживавших тогда в Казани, только 55 имели по две жены, 6 человек — три и двое – по четыре жены, итого не более 3%. Двоежёнство не было характерным и для сельских татар. Хотя бывали случаи, когда муж женился против воли первой жены. Историки нашли в архивах материал о женитьбе известного купца и фабриканта М. Т. Хозясеитова из с. Нижняя Ура (ныне Арский район РТ). Старшая жена не приняла молодую жену, устраивала в семье скандалы, и он вынужден был развестись с первой женой, хотя и не оставил её без своей заботы и попечения.

По данным 1844 года, из 2112 мужчин, проживавших тогда в Казани, только 55 имели по две жены, 6 человек — три и двое – по четыре жены, итого не более 3%. Двоежёнство не было характерным и для сельских татар. Хотя бывали случаи, когда муж женился против воли первой жены. Историки нашли в архивах материал о женитьбе известного купца и фабриканта М. Т. Хозясеитова из с. Нижняя Ура (ныне Арский район РТ). Старшая жена не приняла молодую жену, устраивала в семье скандалы, и он вынужден был развестись с первой женой, хотя и не оставил её без своей заботы и попечения.

Мода на халяльную свадьбу

— Как изменились свадебные обычаи после революции и какие тенденции учёные наблюдают сейчас?

— В советские годы были разные периоды трансформации свадебной обрядности, особенно в городах. В 20-30-е годы девушки довольно часто выходили замуж без разрешения родителей, в 20-40-х часто стали проводить безрелигиозные свадьбы — кызыл туй (дословно — «красная свадьба»); в 60-70-х появился ритуал торжественной регистрации брака. А вот никах тогда проводили тайно, порою это делали родители, даже не ставя в известность молодожёнов.

А вот никах тогда проводили тайно, порою это делали родители, даже не ставя в известность молодожёнов.

Сейчас с ростом этноконфессиональной идентичности татар в их жизнь активно возвращаются религиозные традиции. Так, среди семей, обследованных в республике в 2013 году, около 80% в городах и около 90% в сёлах справляли никах. В основном — дома, но в городах всё чаще никах организуют в мечетях. Обряд сопровождается выдачей свидетельства о проведении никаха, который, хотя и не обладает юридической силой, воспринимается как важный семейный документ.

Современная свадебная мода у татар. Фото: АиФ/ Артем ДергуновСовременная татарская свадьба проходит чаще всего параллельно в двух формах – светской и религиозной. В последние годы после никаха и государственной регистрации брака свадебное торжество проводят в форме мусульманской (халяльной, или безалкогольной) свадьбы. А еще во многих семьях появилась новая семейная традиция – ежегодное празднование дня свадьбы. В целом, мы наблюдаем возврат к традициям не в их канонической форме, а обновление — традиции-новации, складывающиеся под влиянием процесса реисламизации татарского общества и процессов модернизации и глобализации.

— Насколько крепкими были браки у татар?

— Разводы среди татар были весьма редкими, несмотря на видимую лёгкость (мужу достаточно было трижды произнести фразу «талак» и получить от муллы разводное письмо). Татарские семьи и сейчас сравнительно устойчивы. Уровень разводов в Татарстане по данным за 2017 год в 1,5 раза ниже, чем в среднем в России (в республике на 1000 браков приходится 503 развода, в России – 800), а среди районов республики уровень их ниже там, где преобладает татарское население.

Определённую роль в стабильности брачных союзов продолжают играть общественное мнение, сохранившаяся традиция негативного отношения к разводам, а также тесные родственные связи, столь характерные для татар.

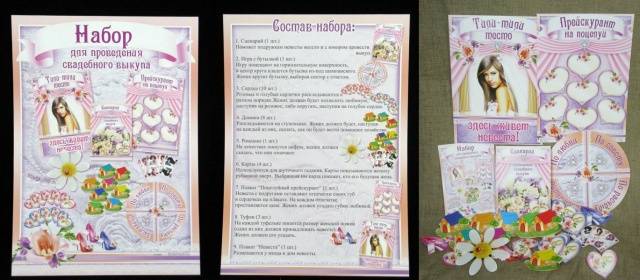

Выкуп невесты, сценарий выкупа невесты

Сценарий выкупа невесты

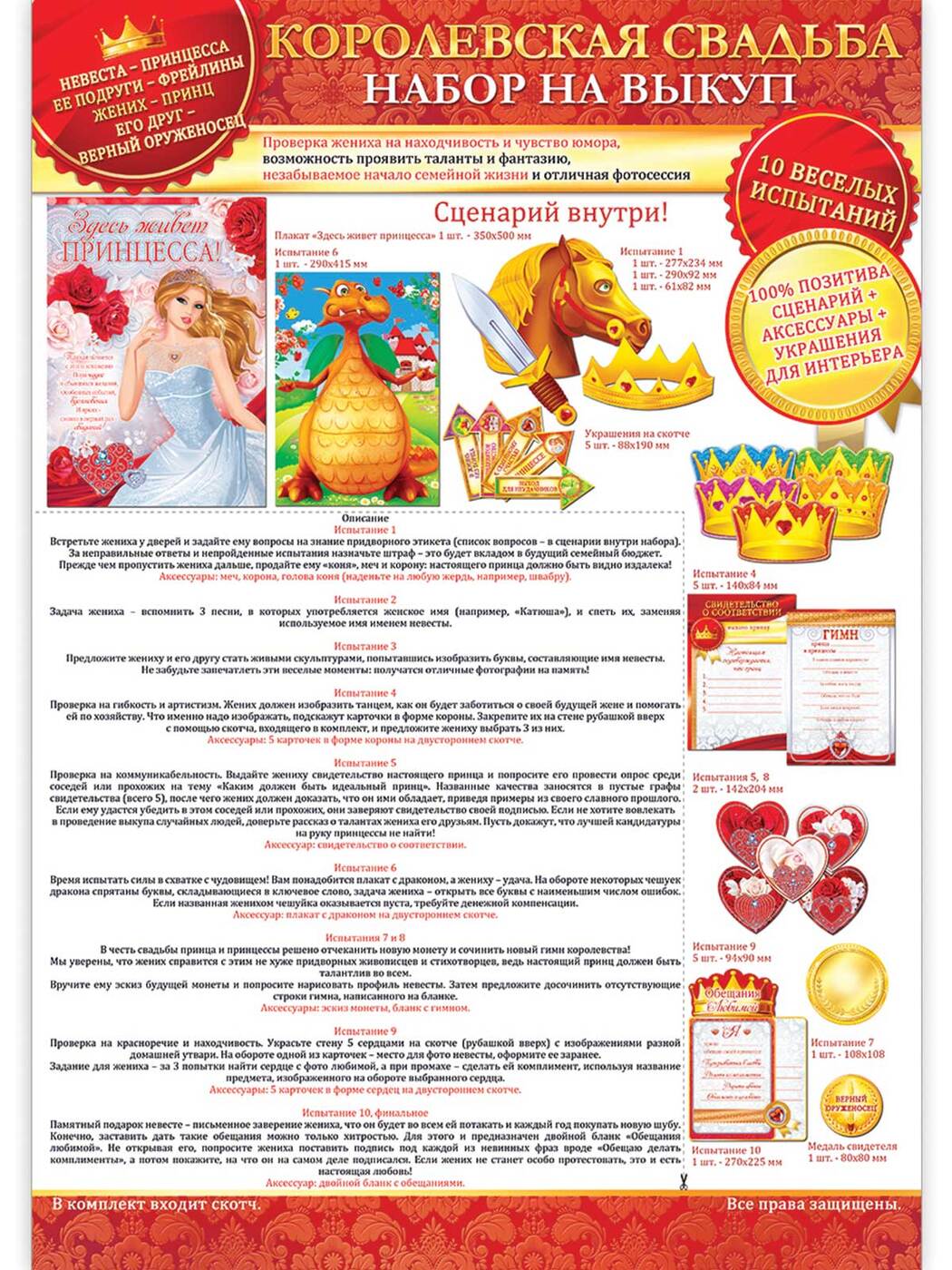

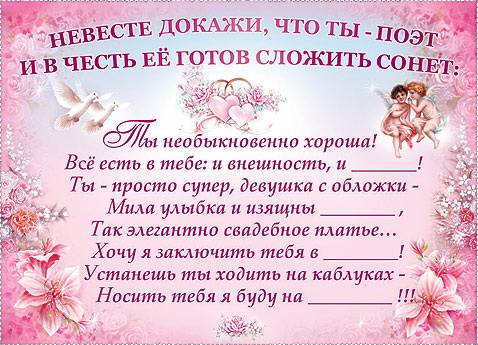

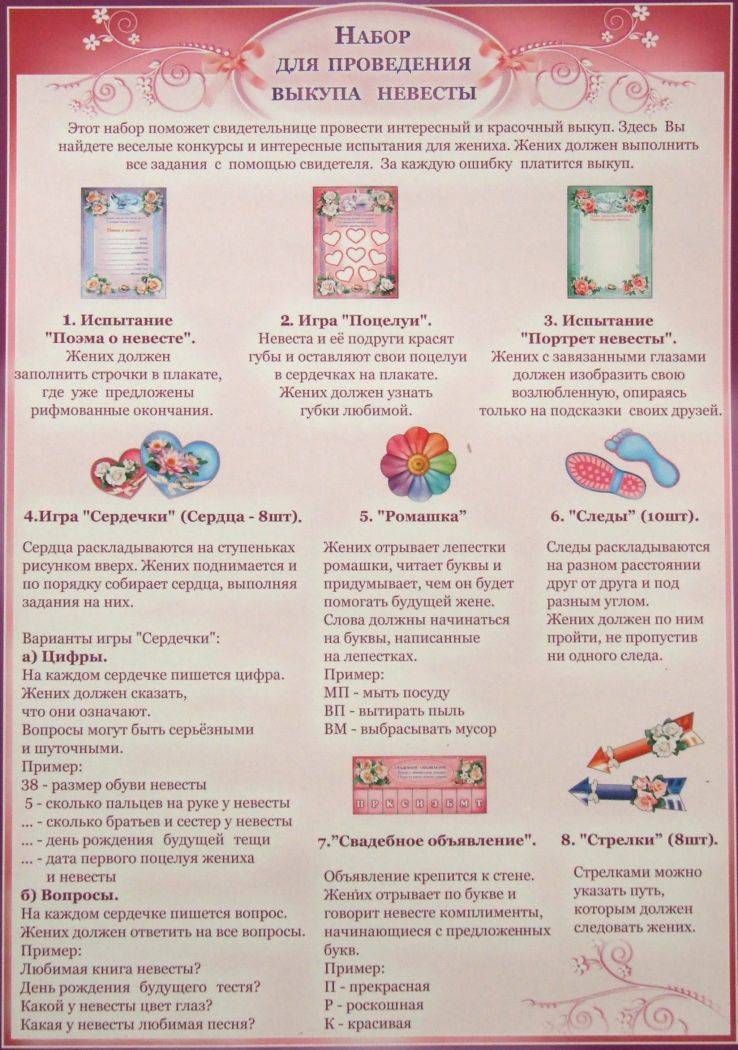

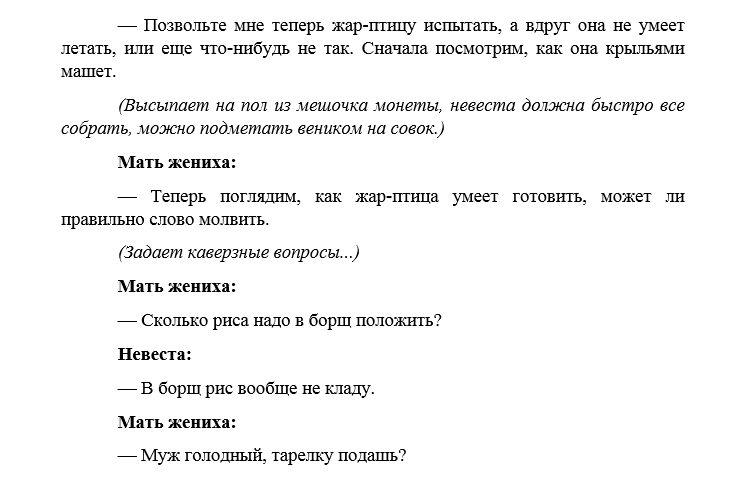

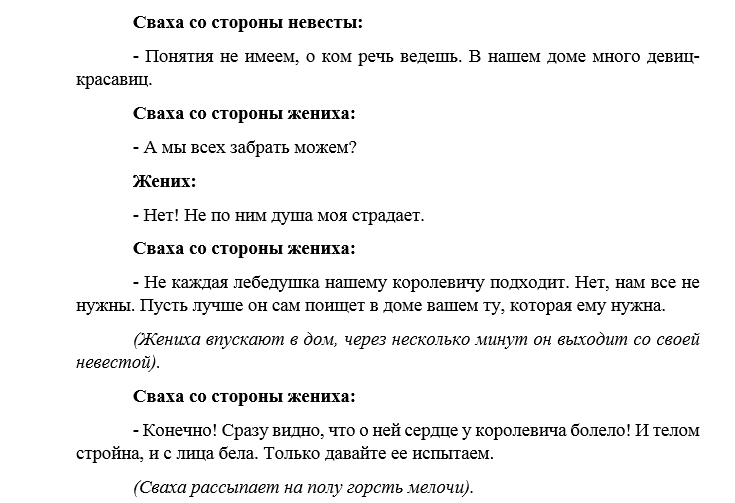

Традиция выкупа невесты стара, как и сам брачный ритуал. И редко какаясвадьба в Белгороде обходится без церемонии выкупа невесты. Несмотря на то, что на современной свадьбе выкуп невесты – всего лишь игра, но, как правило, это игра обязательная, в которой принимают участие подружки и родственники невесты – с одной стороны, и жених со своими друзьями – с другой. Так в день свадьбы жених и его свита направляются к дому невесты, где их уже поджидают родственники и друзья невесты. На последних возлагается задача создать жениху и его друзьям как можно больше препятствий, чтобы получить как можно больший выкуп за невесту. Если подружкам невесты не лень проявить фантазию и придумать или найти интересный сценарий выкупа невесты, то на пути следования свадебного кортежа жениха они могут соорудить целые крепости, которые жениху придется взять с помощью находчивости и остроумия. Поэтому выкуп невесты сопровождается конкурсами, загадками и шуточными заданиями для жениха и его друзей по заранее продуманному сценарию выкупа невесты. И если невеста перед свадьбой волнуется, как она будет выглядеть, какие эмоции в день свадьбы будет испытывать, как пройдет торжество, то подружки невесты волнуются и готовят не только красивые платья, но и сценарий выкупа невесты.

Несмотря на то, что на современной свадьбе выкуп невесты – всего лишь игра, но, как правило, это игра обязательная, в которой принимают участие подружки и родственники невесты – с одной стороны, и жених со своими друзьями – с другой. Так в день свадьбы жених и его свита направляются к дому невесты, где их уже поджидают родственники и друзья невесты. На последних возлагается задача создать жениху и его друзьям как можно больше препятствий, чтобы получить как можно больший выкуп за невесту. Если подружкам невесты не лень проявить фантазию и придумать или найти интересный сценарий выкупа невесты, то на пути следования свадебного кортежа жениха они могут соорудить целые крепости, которые жениху придется взять с помощью находчивости и остроумия. Поэтому выкуп невесты сопровождается конкурсами, загадками и шуточными заданиями для жениха и его друзей по заранее продуманному сценарию выкупа невесты. И если невеста перед свадьбой волнуется, как она будет выглядеть, какие эмоции в день свадьбы будет испытывать, как пройдет торжество, то подружки невесты волнуются и готовят не только красивые платья, но и сценарий выкупа невесты. Многие хотят найтиприкольный сценарий выкупа невесты, некоторые хотят разыграть тематический сценарий выкупа невесты, но все ограничены по времени, а потому из множества приходится выбирать. Какой выкуп невесты будет у вас, решать вам. На нашем сайте представлены интересные конкурсы для жениха, которые Вы можете включить в свой сценарий выкупа невесты. Выбирайте те конкурсы для выкупа невесты, которые наиболее Вам подойдут, и делайте свой неповторимыйсценарий выкупа невесты. Все нижеприведенные конкурсы были использованы на различных свадьбах в разных городах России и доставляют массу положительных эмоций гостям как во время свадьбы, так и после при просмотре свадебного фильма, который создаст Ваш видеооператор.

Многие хотят найтиприкольный сценарий выкупа невесты, некоторые хотят разыграть тематический сценарий выкупа невесты, но все ограничены по времени, а потому из множества приходится выбирать. Какой выкуп невесты будет у вас, решать вам. На нашем сайте представлены интересные конкурсы для жениха, которые Вы можете включить в свой сценарий выкупа невесты. Выбирайте те конкурсы для выкупа невесты, которые наиболее Вам подойдут, и делайте свой неповторимыйсценарий выкупа невесты. Все нижеприведенные конкурсы были использованы на различных свадьбах в разных городах России и доставляют массу положительных эмоций гостям как во время свадьбы, так и после при просмотре свадебного фильма, который создаст Ваш видеооператор.

Чем выкупают невесту? Обычно цветами и сладостями и символическим количеством денег, которые жених платит подружкам невесты, если не справляется с теми заданиями, которые они для него приготовили. Итак…

Итак…

Сценарий выкупа невесты:

Свидетельница:

Понаехало гостей

Со всех дальних волостей.

При параде, все красивы,

Это диво, так уж диво!

Ну-ка, гости, не роптать!

Можно Вам вопрос задать?

Что ж Вы так вот всем гуртом

Обступили этот дом?

Что влечет Вас в это место?

Отвечайте-ка…

Гости:

Невеста!

Свидетельница:

Ах, невеста, говорите,

Но тогда уж не взыщите!

Приготовьтесь выкуп дать,

Чтоб невесту ту забрать.

В доме всех гостей не счесть,

Но хозяин дома – тесть.

Так тревожится, болеет…

Коль не выпьет – околеет!

Вы уж, гости, для приличья,

Да по нашему обычью

Дайте водочки ему –

Чтобы горя не было в дому.

Ох, а теща как рыдает!

Дочь из дома не пускает.

Но мы ее уговорим,

Коль ей шампанского дадим!

Жених должен налить гостям невесты шампанского.

Выкуп невесты конкурс №1

Свидетельница предлагает три упакованных букета – в одном домашний веник, во втором – банный веник, в третьем – свадебные цветы. Жених указывает на один из букетов, если он взят неверно, свидетельница требует выкуп.

Видно, малость оплошали,

Коль Вы банный веник взяли.

За попытку за вторую

Дайте денежку какую…

Ой, и этот не годится,

Знать, придется расплатиться.

Жених платит какую-то денежку…

Свидетельница:

Ну, а этот букет к месту,

Он понравился невесте.

Вот теперь пора идти –

Только что тут на пути?

Выкуп невесты конкурс №2

На двери дома невесты укреплена табличка: «Кооператив по выдаче невест»

В нашем доме коммерсанты –

Настоящие таланты.

Случая не упустили –

Кооператив открыли.

Вам подыщут по заказу

Быстро, четко, прямо сразу!

Свидетельница открывает дверь в дом невесты. Прямо у порога две-три подружки пьют чай (болтают / бездельничают / лузгают семечки). Или если есть возможность поставить столик небольшой и на нем табличку «Обеденный перерыв с… до… часов» Указано время приезда жениха в дом невесты.

Да… Обед… Вот незадача…

Взятка – вот Ваша удача!

Коммерсантам взятку дайте

И невесту выбирайте!

Жених со свидетелем дают подругам невесты «взятку». Те выставляют на стол три пиалы, в которых положены по три «бочонка» от «киндер-сюрпризов». В них спрятаны карточки с приметами невесты. Около каждой пиалы указатель «Рост», «Цвет глаз», «Имя».

Подруги:

Вот компьютер – указатель,

Разберись-ка здесь, приятель.

Дело ясное, понятное,

Информация вся платная.

Свидетельница, обращаясь к гостям:

Ну, жених, ты постарайся,

Да смотри, не ошибайся.

Помогите уж ему –

Нищим стал в нашем дому!

Жених выбирает «бочонок» из первой пиалы. Варианты надписей на карточках (Рост): Эйфелева башня, Лесной опенечек, и третья с указанием роста невесты. Если жених ошибается – платит.

Свидетельница:

Вы нас строго не судите,

Не нужна башня – платите.

Коль не нужен и опенок –

Снова ждем от вас деньжонок!

С ростом мы разобрались.

Ну, жених, поднапрягись.

Будем нужный цвет искать.

Вы какой хотите взять?

Жених выбирает один из «бочонков». Варианты надписей на карточках с цветом: Серо-буро-малиновый, черный в желтый горошек и цвет невесты.

Подруги:

Мы не угодили с цветом?

Но оплаты ждем при этом.

Ой, какой же привереда!

Торопись ,пора обедать!

Ну, последняя задача –

Деньги нам, коль неудача.

Жених выбирает «бочонок», в котором карточка с именем. Варианты надписей: Тракторина, Олимпиада и имя невесты.

Не нужна Олимпиада?

А за работу денег надо.

Что у вас такая мина?

Не устроит Тракторина?

Есть еще у вас деньжата?

Мы расчета ждем, ребята!

Жених рассчитывается за ошибки.

Выкуп невесты конкурс №3

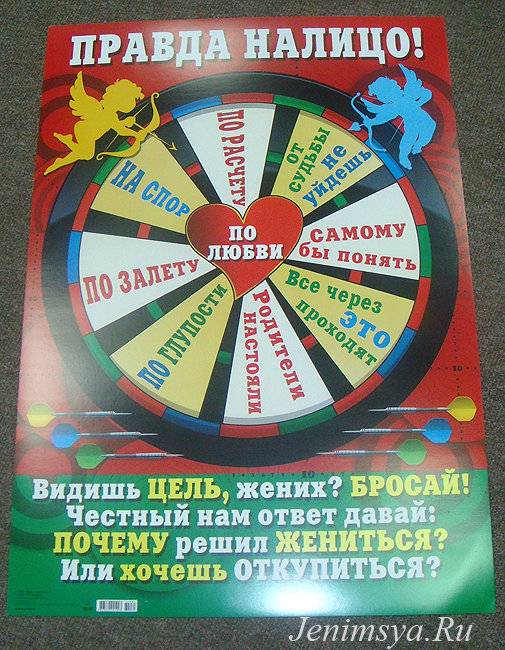

Далее лестница. К лестнице или к квартире невесты ведут три листочка, на каждом из которых с обратной стороны написано «По расчету», «По необходимости», «По любви». Жениху предлагается выбрать наугад листочек и сказать, почему он жениться. Если жених выбирает «По расчету» или «По необходимости» — должен заплатить денежку.

Если жених выбирает «По расчету» или «По необходимости» — должен заплатить денежку.

Выкуп невесты конкурс №4 – очень веселый для раскрепощенного жениха!

Когда жених проходит один лестничный пролет перед ним ставят таз. Свидетельница говорит слова: «За невестину красу, танцуй жених нам на тазу!» И жених должен купить тазик и, забравшись на него, станцевать танец.

Можно использовать такие слова:

«Чтоб невесту мы отдали, на тазу б вы станцевали!

Ведь тазик это не пустяк, традиция ведь как-никак!

А чтобы тазик вам купить, нужно денег заплатить!»

После того, как тазик приобретен, жених под музыку танцует на тазу.

Выкуп невесты конкурс №5 – для сильного свидетеля

Следующий лестничный пролет пройден. Свидетельница говорит Жениху:

Ты легко идешь, но вот незадача – дальше без рук без ног преодолей лестничный пролет. Если жених догадается, что его должен на себе перенести свидетель или гости, то пройдут, если нет – платят выкуп.

Если жених догадается, что его должен на себе перенести свидетель или гости, то пройдут, если нет – платят выкуп.

Выкуп невесты конкурс №6 – хорошо ли жених знает свою невесту?

Подружки невесты готовят к выкупу невесты ромашку, на каждом лепестке которой написаны вопросы:

— Назови день, когда познакомился с невестой?

— Где это было?

— Какого цвета у невесты глаза?

— Какую пору года она больше всего любит?

— Какие цветы она любит?

— Где ты ее впервые поцеловал?

И т.д. Перед этим правильные ответы нужно спросить у невесты. Если жених отвечает неправильно – платит.

Выкуп невесты конкурс №7 – угадай невесту по поцелую

На стене или на двери клеят заранее подготовленный лист с различными поцелуями девушек, один из которых принадлежит невесте. Жених должен угадать, какой поцелуй принадлежит любимой. Не угадывает – платит.

Не угадывает – платит.

А вот и листочек с загадкой мудреной,

Найдешь ли ты губки своей нареченной?

Выкуп невесты конкурс №8 – на знание русского языка и внимательность

В коридоре на двери висит табличка

«В этом тереме томиться сероглазая девица».

Свидетельница предлагает жениху:

«Коль ошибку ты найдешь, сразу в терем попадешь (нужно найти в надписи ошибку)».

Подвох состоит в том, что жених скорее всего найдет ошибку в слове «томиться», но вряд ли заметит то, что его невесту назвали сероглазой, хотя у нее глаза голубые.

Выкуп невесты конкурс №9 – сколько лет?..

Положи на тарелочку столько монет, сколько ты будешь жить с невестой лет.

Выкуп невесты конкурс №10 – три стакана

Свидетельница предлагает жениху и его свите:

«Нельзя обойти, окажи свою милость,

Наполни стаканы, чтоб я не стыдилась:

В одном, чтоб шуршало,

В другом, чтоб звенело,

А в третьем, чтоб бурная пена шипела»

Жених должен положить бумажную денежку, монетки и налить в третий стакан шампанского.

Выкуп невесты конкурс №10 — вокальный

Вот дорожка пред тобой,

Ты по ней иди и пой,

Песню до ворот споешь,

До ворот тогда дойдешь.

Жених должен пройти по лестничному пролету, например, или по заранее расстеленной дорожке и спеть песню о любви.

Выкуп невесты конкурс №11 – обещание…

Жениху предлагается яблоко, в которое воткнуты заранее спички. Жених должен доставать из яблока спичку пока не найдет надломленную и обещать, что он будет делать дома.

«А теперь, дружок любезный,

Нашим яблоком не брезгуй,

Ты подумай на досуге,

Чем поможешь ты супруге.

Ты из яблока по спичке возьми,

Чем поможешь жене подскажи?..»

Выкуп невесты конкурс №12 – на память жениха

На каждой ступеньке лестницы выложены листочки с определенными датами, например 25 мая 2010 года. Свидетельница обращается к жениху:

Свидетельница обращается к жениху:

А теперь вопрос другой,

Ты, жених наш дорогой,

Буйну голову ломай

И все числа угадай.

Выкуп невесты конкурс №13 – у дверей невесты

Вот и пришел жених к комнате, в которой спрятана невеста. Перед комнатой висят три шарика, в каждый из которых положена заранее бумажка, только в двух шариках на бумажках написаны слова – «Плати денежку, ищи дальше!», а в третьем «Ты нашел ключ!!!» Жених должен угадать шарик, в котором спрятан такой символический ключ от дверей невесты. Не угадывает – платит и ищет дальше.

Выкуп невесты конкурс №14 – туфелька

Часто на свадьбах делают такой конкурс – когда жених уже зашел в комнату невесты, невеста сидит в одном туфле. Рядом стоят закрытые коробки с различной обувью. Жениху предлагается обуть невесту – найти коробку, в которой находится второй туфель невесты. Как правило, женихи находят очень быстро»

Как правило, женихи находят очень быстро»

После всех конкурсов сценарий выкупа невесты, красиво завершается следующими словами свидетельницы:

Что ж всем угодили вроде…

Объявляем при народе –

Есть у нас такая дева.

Пойдете прямо, здесь налево.

Вот она, ее светлица,

Здесь невестушка томится.

Свидетельница, обращаясь к невесте:

Обещает твой жених –

Будет нежен, будет тих.

Этот день он не забудет,

Мешками деньги носить будет.

Всех одарит, ублажит,

От забот не убежит.

Взял он всем, как говориться.

Как тебе жених?

Невеста отвечает:

Годится!

Свидетельница:

Невесту береги, жених,

От невзгод и бурь лихих.

Чтоб расцветала, чтоб плоды давала,

Счастье в ней твое – береги ее!

Ну а мы здесь всем гуртом

Дружно чарочки нальем!

И свидетельница приглашает всех гостей за первое небольшое застолье в доме невесты.

Сценарий сказки на татарском языке по произведению А. Алиша «Куян кызы»

Сценарий сказки на татарском языке по произведению А. Алиша

«Куян кызы» — «Зайчишка»

Под спокойную зимнюю музыку

1. Кар бөртекләре биюе.(кызлар)

2. КУЯН:

-Менә кыш җитте.

Урманда салкын

Кызыма итек кирәк.

Базарга барыйм әле.(китә).

3. КУЯН КЫЗЫ:

Мин Куян кызы.

Зур колаклы. Бик иркә.

Әнием мине бик ярата.

4. КУЯН (итекләр белән):

-Кызым, кызым, кил әле.

Мә итек ки. Аякларын туӊмасын, сызламасын.

5.КУЯН КЫЗЫ- (шатланып):

-Рәхмәт, әнием! Итек матур, җылы!

Җыр:

1.Итекләрем, итекләр

Бизәкледер читләре.

Шундый матур итекле

Куян булдым бит әле.

2.Әнием дә сөенде

Кочаклап алып сөйде.

Шундый матур итекләр

Бигрәк килешә, диде.

6.Куяннар керәләр. Итекләр белән күӊелле бию башкаралар.

7.КУЯН КЫЗЫ (итекләрен салып ыргыта):

-Кирәкми миӊа итек!!!!!!

8.КУЯН (йөгереп килә) :

-Кызым, кызым, салма итегенне. Аякларын туӊмасын, сызламасын.

(итекләрне кияргә ярдәм итә, китә)

9.Беренче Куян:

-Әни сүзен тыӊларга кирәк.

10.Икенче Куян:

-Итекләрне салма!

11.Куяннар китәләр.

КУЯН КЫЗЫ кала.

«БУРАН» биюе. Куян Кызына салкын.

12. КУЯН КЫЗЫ (аксый-аксый):

-Әни, әни, минем аягым бик авырта.

13.КУЯН:

-Кызым, кызым, якты йолдызым, синеӊ аягыӊ шешкән бит. Инде ни эшләргә?

14ТИЕН:

-Кайгырма, Куянкай. Доктор Айболитка бар. Ул ярдәм итәр.

15.КУЯН:

-Рәхмәт, Тиен! Кызым, әйдә Доктор Айболитка барабыз.

(Доктор Айболитка китәләр).

16. Доктор Айболит керә.

Доктор Айболит керә.

АЮ:

-Доктор Айболит! Аяк авырта!

БҮРЕ:

-Доктор Айболит! Баш авырта.

ТӨЛКЕ-

-Доктор Айболт! Койрык авырта

17.ДОКТОР АЙБОЛИТ:

-Туктагыз, туктагыз! Балаларны чиратсыз карыйм мин!

Куян кызы, кил әле монда! Утыр.Аягын синеӊ шешкән. Хәзер дару сөртәм.

-Салкын көннәрдә итекләрне салма.

18.КУЯН КЫЗЫ :

-Рәхмәт, Доктор Айболит, Сау булыгыз!

20.КУЯН КЫЗЫ:

—-Әни сүзен тыӊларга кирәк!

Код в масштабной атаке программ-вымогателей, написанный для того, чтобы избежать компьютеров, использующих русский язык, говорится в новом отчете родственные языки, согласно новому отчету фирмы по кибербезопасности.

Давно известно, что некоторые вредоносные программы включают эту функцию, но отчет Trustwave SpiderLabs, полученный эксклюзивно NBC News, кажется первым, в котором публично указывается, что это элемент последней атаки, которая, как считается, является Крупнейшая кампания программ-вымогателей за всю историю.

«Они не хотят раздражать местные власти, и они знают, что смогут вести свой бизнес намного дольше, если будут делать это таким образом», — сказал Зив Мадор, вице-президент Trustwave SpiderLabs по исследованиям в области безопасности.

Нажмите здесь, чтобы прочитать отчет

Новое разоблачение подчеркивает масштабы происхождения большинства программ-вымогателей из России и бывшего Советского Союза, а также выдвигает на первый план проблему, стоящую перед администрацией Байдена, поскольку она обдумывает возможный ответ.

Байден сказал во вторник, что его администрация еще не определила, откуда произошла последняя атака. Похоже, что это не оказало значительного разрушительного воздействия на США, но, по словам исследователей безопасности, его называют крупнейшей по объему атакой программ-вымогателей в истории, заразившей около 1500 организаций.

Атака была особенно изощренной, с использованием ранее неизвестной программной уязвимости — уязвимости «нулевого дня» — для заражения ИТ-фирмы, которая затем заразила другие ИТ-фирмы, которые затем заразили сотни клиентов.

Trustwave заявила, что программа-вымогатель «избегает систем с языками по умолчанию из региона СССР. Сюда входят русский, украинский, белорусский, таджикский, армянский, азербайджанский, грузинский, казахский, киргизский, туркменский, узбекский, татарский, румынский, русский молдавский. , сирийский и сирийский арабский».

В мае эксперт по кибербезопасности Брайан Кребс отметил, что программа-вымогатель DarkSide, российской группы, атаковавшей Colonial Pipeline в мае, «имеет жестко закодированный список стран, которые нельзя устанавливать», включая Россию и бывшие советские спутники, которые преимущественно имеют благоприятные отношения с Кремлем.

Colonial управляет крупнейшим топливным трубопроводом в США и была вынуждена прекратить все операции на несколько дней, пытаясь вернуться в сеть, что привело к нехватке газа по всей стране.

Как правило, криминальные группы вымогателей могут безнаказанно действовать в России и других бывших советских республиках до тех пор, пока они сосредотачивают свои атаки на Соединенных Штатах и Западе, говорят эксперты.

Кребс отметил, что в некоторых случаях простая установка виртуальной клавиатуры с русским языком на компьютер под управлением Microsoft Windows приводит к тому, что вредоносные программы обходят этот компьютер.

Администрация Байдена пытается использовать глобальную поддержку, чтобы заставить Россию и ее соседей принять жесткие меры.

Кен Диланиан — корреспондент отдела разведки и национальной безопасности отдела расследований NBC News.

Программа-вымогатель BlackByte — Pt. 1 Углубленный анализ

Основная функция запутанного Jscript — декодировать основную полезную нагрузку и запустить ее в памяти. Ниже приведен деобфусцированный и улучшенный код:

.Полезная нагрузка DLL

Полезная нагрузка представляет собой файл .NET DLL (управляемый код), который содержит класс с именем jSfMMrZfotrr.

Рисунок 3. DLL-файл сборки .NET

Основная цель этой библиотеки DLL следующая:

- Добавьте файлы с расширениями .

JS и .EXE в список исключений Microsoft Defender.

JS и .EXE в список исключений Microsoft Defender. - Обходите библиотеку DLL Microsoft Antimalware Scan Interface (AMSI), чтобы она не сканировала загруженное вредоносное ПО и не предупреждала пользователя о подозрительной активности .

- Проверьте наличие следующих библиотек DLL:

— SbieDll.dll (песочница)

— SxIn.dll (тестовая среда Qihoo360)

— Sf2.dll (Avast Antivirus)

— snxhk.dll (Avast)

— cmdvrt32.dll (Comodo Internet)

- Извлеките и расшифруйте основную полезную нагрузку (программу-вымогатель BlackByte) из ресурсов, а затем выполните ее в памяти.

Извлечение основной полезной нагрузки — BlackByte — было непростым делом, поскольку оказалось, что исполняемый двоичный файл зашифрован.

Рисунок 4. Двоичный файл программы-вымогателя находится в папке .NET-файл ресурсов сборки с именем GOor.PVT5.

Чтобы упростить и обойти анализ уровня шифрования и обфускации, мы просто запускаем код JScript с помощью команды cscript:

cscript. exe <вредоносная программа запуска JScript> exe <вредоносная программа запуска JScript> |

Затем мы запускаем вредоносную сборку .NET в памяти. После этого мы сбросили все сборки .NET, включая расшифрованный исполняемый файл BlackByte .NET. Для этого мы использовали инструмент под названием MegaDumper.

Рисунок 5. Сбросив файл CSCRIPT.EXE, выполняющий вредоносный сценарий, мы можем создать дамп всех сборок .NET, работающих в его памяти.

Рис. 6. После создания дампа расшифрованные сборки .NET сохраняются на диске, и мы можем приступить к их анализу.

BlackByte: подготовка зараженной системы

Перед шифрованием BlackByte сначала подготавливает систему, чтобы ничто не мешало ей выполнять процедуру шифрования файлов.Во время инициализации программа-вымогатель устанавливает значение основных полей, таких как заметки о выкупе, расширение зашифрованного файла, криптографическая соль, имя ОС и другие. Затем генерируется идентификация жертвы путем объединения идентификатора процессора зараженной системы и серийного номера тома и их хеширования с помощью MD5. Программа-вымогатель создает мьютекс с именем Global\1f07524d-fb13-4d5e-8e5c-c3373860df25 и прекращает работу, если этот мьютекс уже существует.

Программа-вымогатель создает мьютекс с именем Global\1f07524d-fb13-4d5e-8e5c-c3373860df25 и прекращает работу, если этот мьютекс уже существует.

Рисунок 7

После этого он проверяет, есть ли языковой стандарт системы в списке языковых кодов, как показано ниже.Если системный язык по умолчанию есть в списке, BlackByte завершает работу:

Код КПП 47 | Язык | Код языка |

хай-АМ | Армянский (Армения) | 1067 |

аз-Сирл-АЗ | Азербайджанский (кириллица) — Азербайджан | 2092 |

Сайаз-АЗ | Азербайджанский (кириллица) — Азербайджан | |

Лт-аз-АЗ | Азербайджанский (латиница) — Азербайджан | 1068 |

be-BY | Беларусь — Беларусь | 1059 |

кк-КЗ | Казахстан — Казахстан | 1087 |

кы-кз | Кыргызстан — Казахстан | |

кы-кз | Кыргызстан — Казахстан | |

тт-RU | Татарский — Россия | |

ба-РУ | Башкирский (Россия) | |

сах-RU | Саха (Россия) | |

ru-RU | Русский (Россия) | 1049 |

тг-Cyrl-TJ | Таджикский (кириллица, Таджикистан) | 1064 |

уз-Кирл-УЗ | Узбекский (кириллица, Узбекистан) | 2115 |

Узбекский (латиница) | 1091 | |

uk-UA | Украинский (Украина) | 1058 |

ка-GE | Грузинский (Грузия) | 1079 |

Туркменский | 1090 |

Программа-вымогатель также устанавливает класс приоритета процесса выше обычного и использует API SetThreadExecutionState , чтобы предотвратить переход системы в спящий режим. Затем он удаляет приложения и завершает процессы, которые могут помешать шифрованию целевых файлов. Ниже приведены действия, которые он выполняет в системе:

Затем он удаляет приложения и завершает процессы, которые могут помешать шифрованию целевых файлов. Ниже приведены действия, которые он выполняет в системе:

Перечисляет раздел реестра:

| HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Параметры выполнения файла образа |

Затем удаляются следующие подразделы:

- vssadmin.exe

- wbadmin.exe

- bcdedit.exe

- powershell.exe

- тень диска.исполняемый файл

- net.exe

- тасккилл.exe

- wmic.exe

BlackByte завершает работу Raccine, утилиты для защиты от программ-вымогателей, и удаляет ее из зараженной системы, выполнив команду:

| taskill.exe /F /IM Raccine.exe |

| taskill.exe /F /IM RaccineSettings.exe |

schtasks.exe /DELETE /TN \»Raccine Rules Updater \" /F |

Он также удаляет все ключи реестра, связанные с Raccine, включая:

| HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Name = «Raccine Tray» |

| HKLM\SYSTEM\CurrentControlSet\Services\EventLog\Application\Raccine |

Он запускает серию команд SC для отключения списка служб:

шт. |

sc.exe config sc SQLTELEMETRY$ECWDB2 start = отключено |

sc.exe config SQLWriter start = отключено |

Конфигурация sc.exe Запуск SstpSvc = отключено |

sc.exe config MBAMService start = отключено |

Конфигурация sc.exe wuaauserv start = отключено |

Он также включает следующие услуги:

DNS-кэш | фдфхост |

FDResPub | ССДПСРВ |

аппхост | Удаленный реестр |

Он использует RmShutdown API Microsoft Restart Manager для завершения следующих процессов:

агнцвц | CNTAOSMgr | dbeng50 | дбснмп | encsvc |

первенствовать | фаерфокс | firefoxconfig | инфопат | isqlplussvc |

mbamлоток | мсдоступ | мсфтескл | mspub | mydesktopqos |

мой рабочий столсервис | mysqld | mysqld-нт | mysqld-опт | Нтрцкан |

ocautoupds | окомм | ОССД | OneNote | оракул |

внешний вид | PccNTMon | мощность | скбкоресервис | sql |

склорагент | sqlbrowser | sqlservr | sqlwriter | пар |

время синхронизации | тбердконфиг | летучая мышь | thebat64 | грозовая птица |

tmllisten | видио | винворд | набор слов | xfssvccon |

зоолз | любой рабочий стол | хром | опера | сообщение |

фаерфокс | исследовать | проводник | винлогон | SearchIndexer |

Вининит | SearchApp | ПоискUI | Пауэршелл |

Для удаления всех теневых копий на всех томах, удаления точек восстановления Windows, отключения контролируемого доступа к папкам, включения сетевого обнаружения, предоставления «всем» полного доступа к целевым дискам, также выполняются следующие команды «жить вне земли». удалите корзину, включите общий доступ к файлам и принтерам и включите протокол SMB1.

удалите корзину, включите общий доступ к файлам и принтерам и включите протокол SMB1.

vssadmin.exe изменить размер теневого хранилища /for=c: /on=c: /maxsize=401MB |

vssadmin.exe изменить размер теневого хранилища /for=c: /on=c: /maxsize=unbounded |

vssadmin.exe изменить размер теневого хранилища /for=d: /on=d: /maxsize=401MB |

vssadmin.exe изменить размер теневого хранилища /for=d: /on=d: /maxsize=unbounded |

vssadmin.exe изменить размер теневого хранилища /for=e: /on=e: /maxsize=401MB |

vssadmin.exe изменить размер теневого хранилища /for=e: /on=e: /maxsize=unbounded |